- レンタルサーバーの【Xbit(エクスビット)】HOME

- ニュース一覧

- DDoS攻撃による通信障害について(参考資料)

DDoS攻撃による通信障害について(参考資料)

2009/06/29

6.参考資料

(1)SYN Flood 攻撃について

(2)IP Spoofing(IP偽装)

(1)SYN Flood 攻撃

DOS攻撃(大量の通信を発生させてサービスを停止させる攻撃の総称)のひとつ。

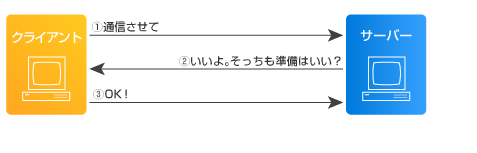

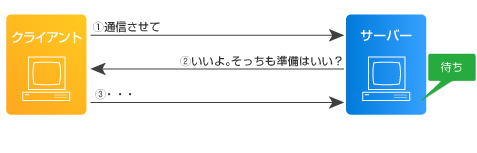

通常「通信」をおこなう際には下記のような1往復半のやりとりをしてから通信を始める。

しかしSynフラッド攻撃の場合は③の応答をせず、サーバーが応答を待っている状態を引き起こす。

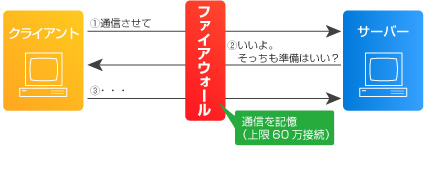

またファイアウォールでは通信途中の通信(アクティブコネクション)を記憶する(通信が完了すれば削除)。

現状のファイアウォールでは記憶できる接続数の上限は60万接続までである。

通常は3~5万接続程度で推移しているが、今回のような大量のSyn Floodでは一気に記憶できる通信の上限に達して、新しい通信を処理することができなくなっていた。

対応として、③の通信待ち時間を短くすることも可能だが、通常の通信においてもインターネットでは遅延が発生することがあるため、短くても1秒といった待ち時間しか設定はできない。

本件のような大量のアクセスによる攻撃では1秒という短い待ち時間でもすぐに接続上限に到達するため、対応は不可能であった。

また、SYN Flood攻撃は通信の初期段階のものであり、どのサイトを攻撃対象としているかの情報は存在しない(通常の通信では上記①~③の1往復半のやりとりの後に、サイト名が含まれた情報がやりとりされる)。

そのため、SYN Flood攻撃から攻撃対象となっているサイトを特定することはできない。

(2)IP Spoofing(IP偽装)

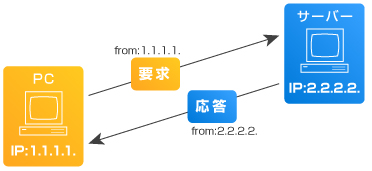

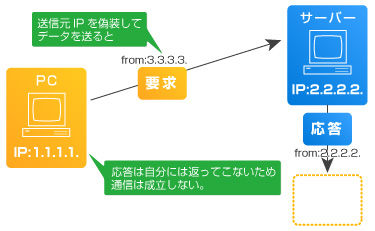

送信元のIPアドレスを偽装することをIP Spoofing(IP偽装)という。

送信元IP を偽装すると、サーバーからの応答を受けることができないため通信が成立しない。

●通常の通信

●IP偽装時の通信

しかし、そもそもSYN Flood 攻撃においては通信を成立させる必要はないため、送信元IPアドレスの偽装(IP Spoofing)が組み合わせて利用されることが多い。

今回の攻撃でもIP Spoofing(IP偽装)が行われていた。

IP Spoofingがなされていなければファイアウォールで特定のIPアドレスからの通信を遮断したり、同一IPからの連続した通信を制限することにより対応できるが、IP Spoofingの場合は対応が不可能。通信を制限することにより、通常の偽装されていない通信もできなくなってしまう。

また、ファイアウォールやサーバーに備わっているIP Spoofing検知機能による防御には限界があり、全てのIP Spoofingに対応できるものではない。通信の仕組み上、送信元と宛先が同じIPアドレスであるパケットや、インターネットから来たパケットの送信元がプライベートIPである場合など対応できるのは明らかにおかしなパケットのみであるため、今回の事象においては効果が発揮できない。

今回は通常の通信と区別がつけられないような多数のIPアドレスに偽装されていた。